Operation Russia e la guerra informatica

In questi giorni difficilissimi -ed è un eufemismo-, è stata condotta una guerra silenziosa, quasi invisibile e che non comporta armi né soldati: la battaglia che Anonymous sta portando avanti nei confronti del regime di Putin.

Ma che cos’è stato fatto finora? Vediamo una breve cronaca di questa guerra informatica, concentrandoci sulle tipologie di attacco informatico che vengono portate avanti dai diversi gruppi appartenenti a questo movimento.

Anonymous alza il tiro. Diffusi 40 mila documenti attribuiti all’Istituto di Sicurezza Nucleare di Mosca

Anonymous alza il tiro. Diffusi 40 mila documenti attribuiti all’Istituto di Sicurezza Nucleare di Mosca

In un’operazione denominata “Operation Russia – Defend Ukraine”, gli hacktivisti hanno dichiarato di aver preso una posizione contro il presidente russo e di voler aiutare a combattere contro la “propaganda e le folli azioni di Putin”.

Per farlo, hanno iniziato con alcuni attacchi riconducibili a dei data breach: si tratta della diffusione intenzionale di dati protetti e confidenziali, come in questo caso.

I documenti attribuiti all’Istituto di Sicurezza Nucleare di Mosca sono stati pubblicati tramite un tweet pubblicato sull’account ufficiale di Battalion ‘65, un gruppo legato ad Anonymous:

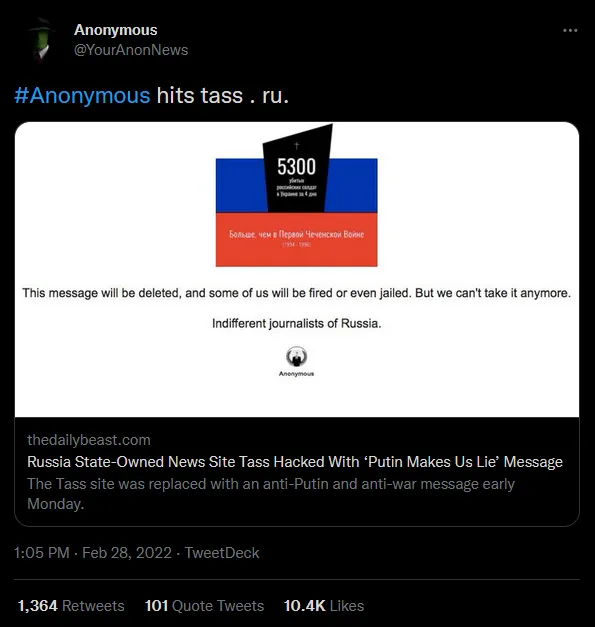

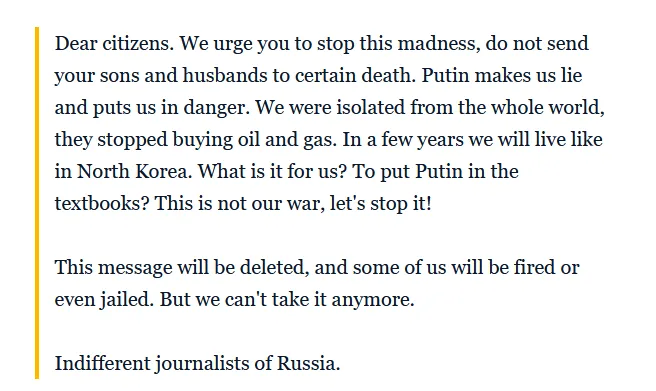

Non si sono fermati qui: qualche giorno fa hanno preso di mira l’agenzia di stampa russa TASS: il loro sito è stato cancellato e sostituito con un messaggio che indica che, nonostante alcuni potrebbero subire ritorsioni pesanti per le proprie azioni, non possono né vogliono rimanere indifferenti.

Rivendicazione dell’attacco da parte di Anonymous all’agenzia di stampa TASS

Rivendicazione dell’attacco da parte di Anonymous all’agenzia di stampa TASS

Messaggio originale pubblicato sul sito della testata (tradotto)

Messaggio originale pubblicato sul sito della testata (tradotto)

L’attacco non è stato rivolto solo a TASS, ma anche nei confronti di altre testate, tra cui Izvestia, Fontanka, il sito Takie Dela, la rivista Kommersant, e il giornale online Znak.

Questi sono esempi di defacing: quando un sito viene alterato o, letteralmente, sfregiato, si parla di un attacco di defacement.

Si tratta ovviamente di un attacco informatico dove la pagina principale (o più pagine) vengono sostituite sfruttando le vulnerabilità del sito o del sistema che viene utilizzato per l’hosting.

Un altro attacco significativo è quello condotto contro le colonnine di ricarica presenti su tutto il territorio russo e bielorusso: ogni stazione ha mostrato un messaggio contro Putin e di solidarietà verso l’Ucraina:

Sembra banale, ma per hackerare una stazione di ricarica sono necessarie diverse competenze.

Questo tipo di attacco è possibile tramite accesso fisico sull’attrezzatura stradale; infatti, i sistemi dietro queste colonne sono tipicamente basati su GNU/Linux e sono spesso protetti con un pannello che può essere aperto con un semplice tasto.

A quel punto, si ha completo accesso ai componenti, consentendo l’analisi e il reverse engineering di hardware, CPU e firmware.

Non solo: tramite attacchi come il man-in-the-middle, sfruttando il sistema di comunicazioni tra queste postazioni e il sistema centrale.

Ciò può consentire agli hacker di attingere per intercettare le informazioni sulle identità dei clienti che stanno caricando le loro auto, oltre alle informazioni di pagamento.

Cosa possono fare gli hacker una volta entrati?

Furto d’identità, furto finanziario e attacco DoS sono sono alcuni degli esempi: gli aggressori possono intercettare le informazioni mentre le persone caricano, o possono recuperarne le informazioni relative ai metodi di pagamento, o anche rendere inutilizzabile l’intera stazione di ricarica.

DoS è un altro modo di mettere fuori uso uno o più siti: l’acronimo sta infatti per Denial of Service, che indica un attacco dove il sistema viene messo K.O. esaurendo le risorse del sistema.

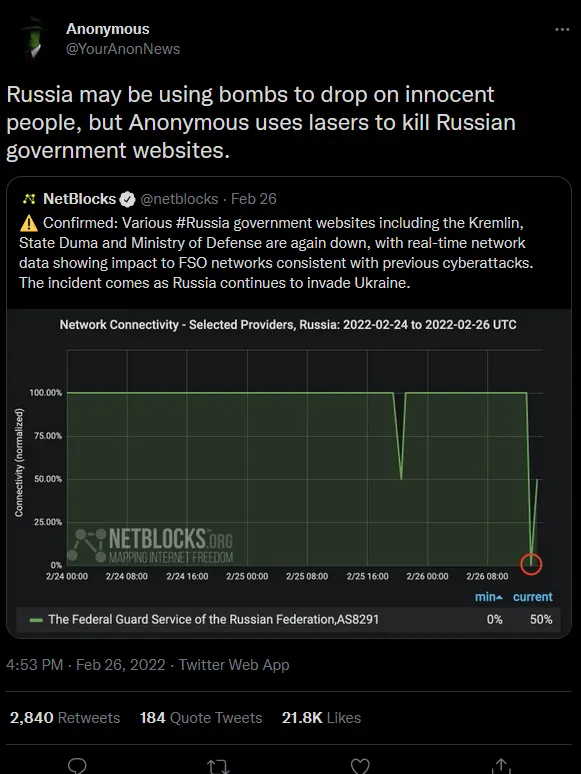

In questa serie di attacchi, molto probabilmente si sta attuando un attacco DDoS, che significa “Distributed DoS”.

Questo viene eseguito da un certo numero di macchine compromesse che prendono tutte di mira la stessa vittima, inondando la rete di pacchetti di dati che il sistema non riesce più a gestire, mettendola fuori uso.

Un esempio di attacco DDoS è stato quello contro i siti governativi russi, che sono stati i primi presi di mira durante questa cyberguerra:

Tweet di Anonymous dove dichiarano di aver attaccato diversi siti governativi russi

Tweet di Anonymous dove dichiarano di aver attaccato diversi siti governativi russi

Sito kremlin.ru offline

Sito kremlin.ru offline

Leggere i giornali e rimanere indifferenti è pressoché impossibile, così come molti esperti del settore si sono pubblicamente offerti volontari tramite l’account ufficiale su Twitter per arruolarsi in questa guerra condotta Anonymous.

La risposta è stata esemplare: “se non sai come aiutare, inizia a condividere e riportare tutte le notizie circa il tentativo di disinformazione russo, che è un lavoro fondamentale in questi giorni”.

Il regime di Putin sta infatti tentando il tutto per tutto portando avanti attacchi informatici sulla rete ucraina, ma soprattutto conducendo un’attività di propaganda anche per mezzo di fake news come leva per guadagnare terreno.

Le fake news sembrano in questa guerra l’ultimo dei problemi, ma la realtà è che non essere in grado di rilevarle, fa sì che il mondo non possa più attribuire valore al concetto di “verità”.

Queste aprono la strada a chi vuole ingannare gli utilizzatori di determinate piattaforme per promuovere le proprie ideologie: non a caso, durante diverse campagne elettorali, le fake news sono state fondamentali per ottenere il favore durante nelle elezioni politiche.

Gli utenti si chiedono come sostenere attivamente questa guerra informatica

Gli utenti si chiedono come sostenere attivamente questa guerra informatica

La missione di Anonymous è chiara: distruggere il regime di Putin con ogni mezzo a loro disposizione, combattendo attivamente contro l’informazione e la disinformazione russa, affinché un altro triste capitolo di storia veda la notte il prima possibile.

Fonti

- Anonymous alza il tiro. Diffusi 40 mila documenti attribuiti all’Istituto di Sicurezza Nucleare di Mosca

- Tipologie di cyberattacco (EN)

- Russia’s state-owned news agency TASS’ website reportedly hacked

- Hacked electric car charging stations in Russia display ‘Putin is a d*ckhead’ and ‘glory to Ukraine’

- Official Kremlin website down amid war in Ukraine

- Influence of fake news in Twitter during the 2016 US presidential election